Kuinka salasanasi voi hakkeroida

- 4772

- 1062

- Conrad Lind

Salasanojen hakkerointi, riippumatta salasanoista, postitse, verkkopankkitoiminnasta, Wi-Fi: stä tai yhteyshenkilöistä ja luokkatovereista, on äskettäin tullut yleinen tapahtuma. Tämä johtuu suurelta osin siitä, että käyttäjät eivät noudata riittävän yksinkertaisia turvallisuussääntöjä luotaessa, tallentaessasi ja käyttämällä salasanoja. Mutta tämä ei ole ainoa syy siihen, että salasanat pääsevät vääriin käsiin.

Tämä artikkeli sisältää yksityiskohtaisia tietoja siitä, mitä menetelmiä voidaan käyttää käyttäjän salasanojen hakkerointiin ja miksi olet alttiina tällaisille hyökkäyksille. Ja lopulta löydät luettelon verkkopalveluista, joiden avulla voit selvittää, onko salasanasi jo vaarannettu. Aiheesta on myös (jo) toinen artikkeli, mutta suosittelen lukemisen aloittamista tarkasti nykyisestä katsauksesta ja vasta sitten seuraavaan.

PÄIVITYS: Seuraava materiaali on valmis salasanojen turvallisuudesta, joka kuvaa kuinka suojata tilisi ja salasanat niihin maksimiarvossa.

Mitä menetelmiä käytetään salasanojen hakkerointiin

Salasanojen hakkerointia varten ei käytetä niin laajaa joukkoa erilaisia tekniikoita. Lähes kaikki heistä tunnetaan ja melkein kaikki luottamuksellisen tiedon kompromissit saavutetaan käyttämällä yksittäisiä menetelmiä tai niiden yhdistelmiä.

Kalastus

Yleisin tapa, jolla nykyään "johtavat" suosittujen postipalvelujen ja sosiaalisten verkostojen salasanat, on tietojenkalastelu, ja tämä menetelmä toimii erittäin suurella prosentilla käyttäjiä.

Menetelmän ydin on, että saat mielestäsi tutun sivuston (samaan gmailiin, VK: hen tai luokkatovereihin), ja jostakin syystä sinua pyydetään syöttämään käyttäjänimi ja salasana (syöttämiseen,, vahvistaa jotain muutoksestaan ja t.P.-A. Heti merkinnän jälkeen salasana on hyökkääjissä.

Kuinka tämä tapahtuu: Voit saada kirjeen, oletettavasti tukipalvelusta, joka raportoi tilin syöttämisen tarpeesta ja linkki annetaan, kun sivusto avataan, kopioimalla alkuperäisen tarkalleen. Vaihtoehto on mahdollista, kun tietokoneelle ei -toivottujen ohjelmistojen vahingossa asennuksen jälkeen järjestelmän asetukset muuttuvat siten, että kun tarvitsemasi sivuston osoite tarvitset tosiasiallisesti täsmälleen samalla tavalla kuin tietojenkalastelu sivusto.

Kuten olen jo todennut, monet käyttäjät kohtaavat tämän, ja yleensä tämä johtuu tarkkailemattomuudesta:

- Saatuaan kirjeen, joka yhdessä tai toisessa muodossa kutsuu sinut kirjoittamaan tilisi yhdelle tai toiselle sivustolle, kiinnitä huomiota siihen, lähetettiinkö se todella tämän sivuston postin osoitteesta: samanlaisia osoitteita käytetään yleensä. Esimerkiksi tuen [email protected], ehkä [email protected] tai jotain vastaavaa. Oikea osoite ei kuitenkaan aina takaa, että kaikki on kunnossa.

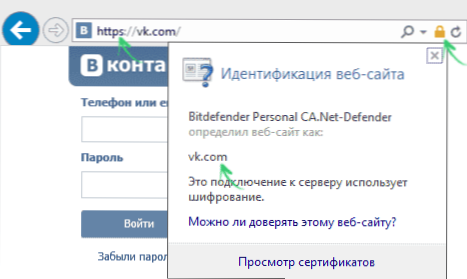

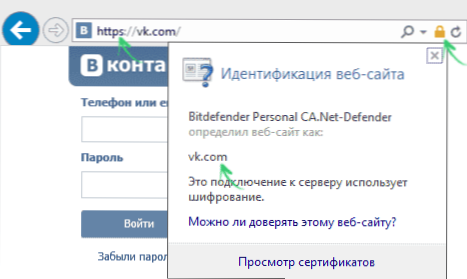

- Ennen kuin syötät salasanasi mihin tahansa, katso huolellisesti selaimen osoitepalkki. Ensinnäkin siellä on ilmoitettava sivusto, jonka haluat mennä sinne. Tietokoneen haitallisten ohjelmistojen tapauksessa tämä ei kuitenkaan riitä. Sinun tulisi myös kiinnittää huomiota yhteyden salauksen läsnäoloon, joka voidaan määrittää käyttämällä HTTPS -protokollaa HTTP: n sijasta ja osoitelinjan "lukko" -kuvaa painamalla mitä voit varmistaa, että voit varmistaa, että voit varmistaa, että voit varmistaa, että voit varmistaa, että olet tällä sivustolla. Lähes kaikki vakavat resurssit, jotka vaativat pääsyä huomioon ottaen salausta.

Muuten, tässä huomautan, että sekä tietojenkalasteluhyökkäykset että salasanojen menetelmät (kuvattu alla) eivät tarkoita nykyään yhden henkilön huolellista tylsää työtä (t (t.e. Hänen ei tarvitse kirjoittaa miljoonaa salasanaa manuaalisesti) - Kaikki tämä tapahtuu erityisohjelmilla, nopeasti ja suurina määrinä, ja raportoi sitten hyökkääjän onnistumisista. Lisäksi nämä ohjelmat eivät voi toimia hakkerin tietokoneella, vaan salaa omasi ja tuhansien muiden käyttäjien suhteen, mikä toisinaan lisää hakkerien tehokkuutta.

Salasanojen valinta

Hyökkäykset salasanojen (raa'at voima, bruttovoima venäjällä) ovat myös melko yleisiä. Jos muutama vuosi sitten suurin osa näistä hyökkäyksistä oli todella tiettyjen merkkijoukon kaikkien yhdistelmien ylenmääräistä tietyn pituisia salasanoja, niin tällä hetkellä kaikki on jonkin verran yksinkertaisempaa (hakkereille).

Miljoonien salasanojen analyysi, jotka ovat viime vuosina virranneet.

Mitä tämä tarkoittaa? Yleisessä tapauksessa se, että hakkerin ei tarvitse selvittää lukemattomia miljoonia yhdistelmiä: 10–15 miljoonan salasanan (likimääräinen lukumäärä, mutta lähellä totuutta) perustaa ja korvata vain nämä yhdistelmät, se voi hakkeroida, se voi hakkeroida Lähes puolet minkä tahansa sivuston tileistä.

Kohdennetun hyökkäyksen tapauksessa tietylle tilille voidaan käyttää tietokannan lisäksi yksinkertaista ylikuormitusta, ja nykyaikaisen ohjelmiston avulla tämä voi tehdä tämän suhteellisen nopeasti: 8 merkin salasana voidaan hakkeroida muutamassa päivässä (ja Jos nämä symbolit ovat nimen ja päivämäärien päivämäärä tai yhdistelmä, mikä ei ole harvinaista - muutamassa minuutissa).

Huomautus: Jos käytät samaa salasanaa eri sivustoille ja palveluille, niin pian kun salasanasi ja vastaava sähköpostiosoite vaarannetaan missä tahansa niistä, käyttämällä erityistä kirjautumisen ja salasanojen yhdistelmää testataan satoilla muilla sivustoilla. Esimerkiksi heti useiden miljoonien salasanojen vuodon Gmail ja Yandex viime vuoden lopussa, tilinhyökkäysten aalto, Steam, Battle Sweed a Wave.Net ja uplay (mielestäni monet muut, vain ilmoitetut pelipalvelut on osoitettu minulle monta kertaa).

Hakkerointisivustot ja hash -salasanojen vastaanottaminen

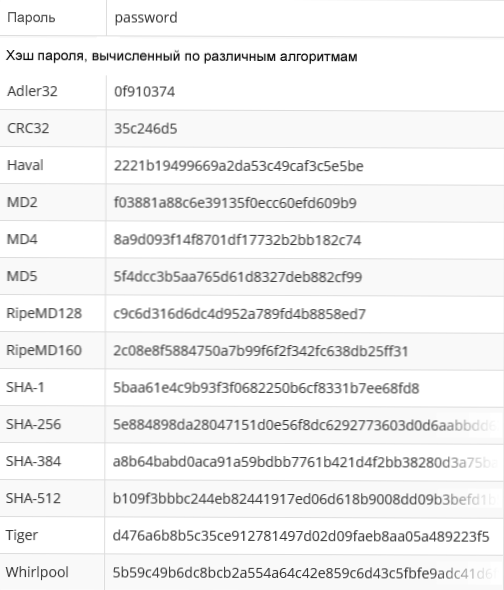

Vakavimmat sivustot eivät tallenna salasanasi muodossa, jossa tunnet sen. Ainoastaan hash tallennetaan tietokantaan - peruuttamattoman toiminnon käytön tulos (ts. Tästä tuloksesta et voi saada salasanaa uudelleen) salasanaan. Sivustosi sisäänkäynnin kohdalla hash on laskettu uudelleen, ja jos se tapahtuu samanaikaisesti tietokantaan tallennetun kanssa, kirjoitit salasanan oikein.

Koska se on helppo arvata, se on Heshi, eikä itse salasanat, vain turvallisuustarkoituksiin - niin että hyökkääjän mahdollisilla hakkeroinnilla ja vastaanottamisella hän ei voinut käyttää tietoja ja selvittää salasanoja.

Kuitenkin melko usein hän voi tehdä sen:

- Hashin laskemiseksi käytetään tiettyjä algoritmeja, jotka ovat suurimmaksi osaksi tunnettuja ja yleisiä (t.e. Jokainen voi käyttää niitä).

- Miljoonien salasanoilla (rintakuvapisteestä) tukikohdat hyökkääjällä on myös pääsy näiden salasanojen hashiin, laskettuna kaikille käytettävissä oleville algoritmeille.

- Vertaamalla vastaanotetun tietokannan ja Hashi -salasanojen tietoja omasta tietokannasta, voit määrittää, mitä algoritmia käytetään ja selvittää tietokannan tietueiden todelliset salasanat yksinkertaisella vertailulla (kaikille muille kuin nimellisille). Ja täytäntöönpanovälineet auttavat sinua selvittämään loput yksilölliset, mutta lyhyet salasanat.

Kuten näette, erilaisten palvelujen markkinointilausunnot, joita he eivät tallenna salasanasi sivustolleen, eivät välttämättä suojaa sinua sen vuotoilta.

Vakoiluohjelmat (vakoiluohjelmat)

Vakoilu- tai vakooja -ohjelmat - laaja valikoima haittaohjelmia, jotka on salaa asennettu tietokoneeseen (myös vakoojatoiminnot voidaan sisällyttää joihinkin tarvittaviin ohjelmistoihin) ja käyttäjän tietokokoelma.

Muun muassa tietyntyyppisiä vakoiluohjelmia, esimerkiksi Kelogersia (ohjelmia, jotka seuraavat painettuja avaimia) tai piilotettuja liikennealysaattoreita voidaan käyttää (ja käyttää) käyttäjän salasanojen hankkimiseen.

Sosiaalinen tekniikka ja salasanan palauttamisen kysymykset

Kuten Wikipedia kertoo, sosiaalinen tekniikka on menetelmä tietoon, joka perustuu ihmisen psykologian ominaisuuksiin (tämä sisältää edellä mainittujen tietojenkalastelun). Internetistä löydät monia esimerkkejä sosiaalisen tekniikan käytöstä (suosittelen etsimistä ja lukemista - tämä on mielenkiintoista), joista osa hämmästyttää heidän armossaan. Yleisesti ottaen menetelmä laskee sen tosiasian, että melkein kaikki luottamuksellisten tietojen saatavuuden saavuttamiseksi tarvittavat tiedot voidaan saada ihmisen heikkouksien avulla.

Ja annan vain yksinkertaisen ja ei erityisen tyylikkään salasanoihin liittyvän kotitalouden esimerkin. Kuten tiedät, monilla salasanan palauttamispaikoilla se riittää esittämään vastauksen ohjauskysymykseen: kumpi koulu tutkit, äidin tyttönimi, lempinimi ... vaikka et enää lähettänyt Nämä tiedot sosiaalisiin verkostoihin avoimessa pääsyssä, kuten luulet, on vaikeaa, onko samojen sosiaalisten verkostojen avulla tuttu tai erityisesti tutustunut, huomaamatta tällaista tietoa?

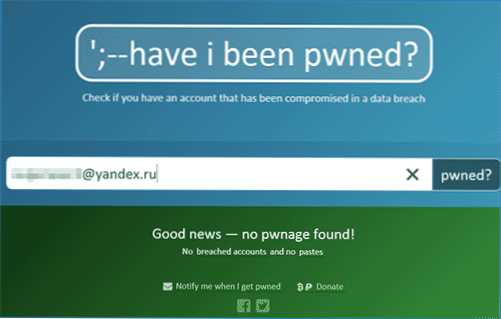

Kuinka saada selville, että salasanasi oli hakkeroitu

No, artikkelin lopussa useita palveluita, joiden avulla voit selvittää, onko salasanasi hakkeroitu sovittamalla sähköpostiosoitteesi tai käyttäjän nimet salasanoilla tietokannat, joihin hakkerit ovat käyttäneet. (Olen hieman yllättynyt siitä, että heidän joukossaan on liian merkittävä prosenttiosuus tietokannoista venäjänä olevista palveluista).

- https: // laveibeenpwned.Com/

- https: // rikkomus.Com/

- https: // pwnedlist.Com/kysely

Löysin tilisi kuuluisten hakkereiden luettelosta? On järkevää muuttaa salasanaa, mutta tarkemmin turvallisista käytännöistä tilin salasanojen suhteen kirjoitan tulevina päivinä.