VPNFilter - syyt ja menetelmät viruksen poistamiseksi

- 4740

- 41

- Frederick Larkin

Cisco Talos Intelligence Group -yrityksen äskettäin tunnistama uusi haitallinen ohjelma, joka tunnetaan nimellä Microtic VPNFilter, on jo saanut tartunnan yli 500 000 reitittimiä ja verkkovarastolaitteita (NAS), joista monet ovat pienten yritysten ja toimistojen käytössä. Se, mitä tämä virus tekee erityisen vaarallisesta - siinä on niin kutsuttu "jatkuva" vahingon kyky, mikä tarkoittaa, että se ei katoa vain siksi, että reititin käynnistetään uudelleen.

Kuinka poistaa virus -VPNFilter.

Mikä on VPNFilter

Symantecin mukaan "Symantecin viehien ja anturien tiedot osoittavat, että toisin kuin muut IoT: n uhat, VPNFilter -virus ei näytä skannaavan ja yrittää tartuttaa kaikkia haavoittuvia laitteita ympäri maailmaa" ". Tämä tarkoittaa, että on olemassa tietty strategia ja tartunnan tarkoitus. Mahdollisina tavoitteina Symantec määritteli laitteet Linksysistä, Mikrotikista, Netgearista, TP-Linkistä ja QNAP: stä.

Joten kuinka laitteet tartunnan saaneet? Nämä ovat ohjelmiston tai laitteiston haittoja, jotka luovat eräänlaisen takaosan, jonka kautta hyökkääjä voi häiritä laitteen toimintaa. Hakkerit käyttävät tavanomaisia nimiä ja oletussalasanoja tartuntalaitteiden tartuttamiseen tai pääsyn saamiseen tunnetun haavoittuvuuden avulla, joka olisi pitänyt korjata säännöllisillä ohjelmistopäivityksillä tai laiteohjelmistolla. Tämä on sama mekanismi, joka johti viime vuonna Equifaxin massahäiriöihin, ja tämä on ehkä suurin tietoverkkojen lähde!

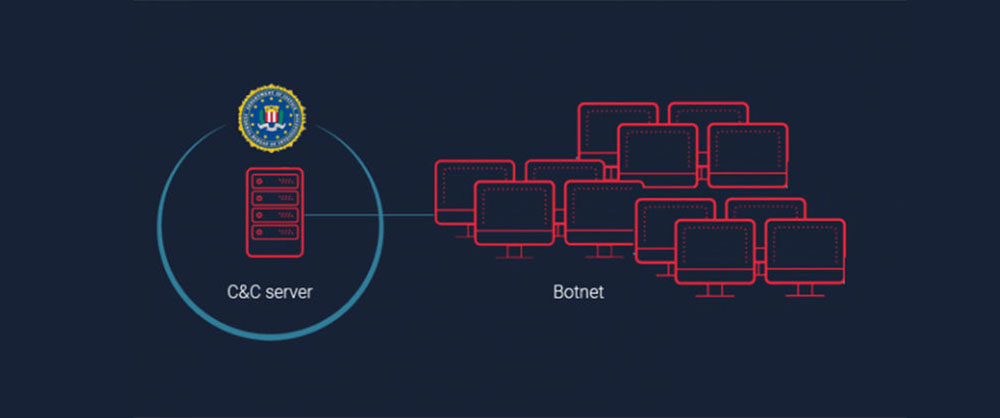

On myös epäselvää, kuka nämä hakkerit ovat ja mitkä heidän aikomuksensa. Oletetaan, että suunnitellaan suuren asteikon hyökkäyksen, joka tekee tartunnan saaneista laitteista hyödytöntä. Uhka on niin laaja, että äskettäin oikeusministeriö ja FBI ilmoittivat, että tuomioistuin on tehnyt päätöksen takavarikoida hakkeroinnista epäiltyjä laitteita. Tuomioistuimen päätös auttaa tunnistamaan laitteet, rikkovat hakkereiden kykyä sieppata henkilökohtaisia ja muita luottamuksellisia tietoja ja suorittaa Trojan VPNFilterin kumoukselliset kyberhyökkäykset.

Kuinka virus toimii

VPNFilter käyttää erittäin monimutkaista kaksivaiheista infektiomenetelmää, jonka tarkoituksena on tietokoneesi tullaksesi tiedustelutietojen uhreiksi ja jopa kuvausoperaatioihin. Viruksen ensimmäinen vaihe sisältää reitittimen tai keskittyjän uudelleenkäynnistyksen. Koska haitallinen VPNFilter on ensisijaisesti suunnattu reitittimille sekä muille Internetiin liittyvät laitteet sekä Mirai -haittaohjelmat, tämä voi tapahtua kasvitieteellisen verkon automaattisen hyökkäyksen seurauksena, jota ei toteuteta seurauksena Keskuspalvelimien onnistunut kompromissi. Infektio tapahtuu käyttämällä hyväksikäyttöä, mikä aiheuttaa älylaitteen uudelleenkäynnistyksen. Tämän vaiheen päätavoite on saada osittainen hallinta ja mahdollistaa vaiheen 2 käyttöönotto uudelleenlatausprosessin päätyttyä. Vaiheen 1 vaiheet seuraavasti:

- Lataa valokuvan Photobucketista.

- Explorators käynnistetään, ja metatiedot käytetään IP -osoitteiden soittamiseen.

- Virus on kytketty palvelimeen ja lataa haitallisen ohjelman, jonka jälkeen se suorittaa sen automaattisesti.

Tutkijoiden mukaan erilliset URL -osoitteet infektion ensimmäisen vaiheen kanssa ovat valokuvaobjektien väärennettyjen käyttäjien kirjastoja:

- Com/user/nikkireed11/kirjasto

- Com/käyttäjä/kmila302/kirjasto

- Com/käyttäjä/lisabraun87/kirjasto

- Com/user/eva_green1/kirjasto

- Com/käyttäjä/monicabelci4/kirjasto

- Com/käyttäjä/katyperry45/kirjasto

- Com/user/saragray1/kirjasto

- Com/user/millerfred/kirjasto

- Com/käyttäjä/jenifraniston1/kirjasto

- Com/käyttäjä/amandaseyfreed1/kirjasto

- Com/user/suwe8/kirjasto

- Com/user/bob7301/kirjasto

Heti kun infektion toinen vaihe käynnistetään, haitallisen VPNFilterin todelliset kyvyt muuttuvat laajemmiksi. Ne sisältävät viruksen käytön seuraavissa toimissa:

- Muodostaa yhteyden palvelimeen C&C.

- Suorittaa Tor, P.S. ja muut laajennukset.

- Suorittaa haitallisia toimia, jotka sisältävät tiedonkeruun, komennot, tallennustilaa, laitteen hallinta.

- Pystyy suorittamaan itsensä tuhoamistoimintaa.

Liittyy infektio -IP -osoitteiden toiseen vaiheeseen:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60 60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Näiden kahden vaiheen lisäksi Cisco Talosin kyberturvallisuustutkijat kertoivat myös kolmannen vaiheen palvelimesta, jonka tarkoitusta ei vieläkään tunneta.

Haavoittuvat reitittimet

Jokainen reititin ei voi kärsiä VPNFilteristä. Symantec kuvaa yksityiskohtaisesti, mitkä reitittimet ovat haavoittuvia. Tähän päivään mennessä VPNFilter pystyy tartuttamaan Linksys-, Mikrotik-, Netgear- ja TP-Link-reitittimiä sekä verkkoyhteyttä (NAS) QNAP. Nämä sisältävät:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik -reititin (reitittimille, joissa on version 1016, 1036 ja 1072 pilviydin)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 PRO

- Muut NAS QNAP -laitteet QTS -ohjelmistolla

- TP-LINK R600VPN

Jos sinulla on jokin yllä olevista laitteista, tarkista valmistajan tukisivulle päivityksiä ja vinkkejä VPNFilterin poistamisesta. Useimmilla valmistajilla on jo laiteohjelmistopäivitys, jonka pitäisi suojata sinut täysin VPNFilter -hyökkäysvektorilta.

Kuinka määrittää, että reititin on tartunnassa

Reitittimen infektioastetta on mahdotonta määrittää jopa Kasperskyn virustorjunta. Sen kaikkien johtavien maailmanyritysten senhnooves ei ole vielä ratkaissut tätä ongelmaa. Ainoat suositukset, joita he voivat ehdottaa toistaiseksi, on palauttaa laite tehdasasetuksiin.

Aikooko reitittimen uudelleenkäynnistys päästä eroon VPNFilter -infektiosta

Reitittimen palauttaminen auttaa estämään vain kahden ensimmäisen vaiheen viruksen kehittymisen. Se pysyy edelleen haittaohjelmien jälkiä, jotka saastuttavat vähitellen reitittimen. Palauta laite tehdasasetuksiin auttaa ratkaisemaan ongelman.

Kuinka poistaa VPNFilter ja suojata reititintä tai NAS

Symantecin suositusten mukaisesti on tarpeen käynnistää laite uudelleen ja soveltaa sitten välittömästi päivitykseen ja vilkkumiseen tarvittavia toimia. Se kuulostaa yksinkertaiselta, mutta taas ohjelmistojen ja laiteohjelmiston jatkuvan päivityksen puute on yleisin kybera. Netgear neuvoo myös laitteidensa käyttäjiä katkaisemaan kaukosäädinmahdollisuudet. Linksys suosittelee käynnistämään laitteet uudelleen vähintään kerran muutamassa päivässä.

Reitittimen yksinkertainen puhdistaminen ja nollaaminen eivät aina poista ongelmaa kokonaan, koska haitalliset ohjelmistot voivat aiheuttaa monimutkaisen uhan, joka voi syventää reitittimen objekteja syvästi. Siksi ensimmäinen askel on tarkistaa, onko verkostosi vaarassa tämän haitallisen ohjelman vaarassa. Ciscon tutkijat suosittelevat tätä voimakkaasti suorittamalla seuraavat vaiheet:

- Luo uusi ryhmä isäntiä, joiden nimi on "VPNFilter C2" ja tee se sijaitsee ulkoisten isäntien alla Java UI: n kautta.

- Sen jälkeen varmista, että ryhmä vaihtaa tietoja tarkistamalla itse ryhmän "yhteystiedot" laitteessasi.

- Jos aktiivista liikennettä ei ole, tutkijat suosittelevat verkon järjestelmänvalvojia luomaan tyyppinen sammutussignaali, joka luomalla tapahtuma ja valitsemalla isäntä käyttäjän verkkoliitäntälle ilmoitetaan heti, kun liikenne tapahtuu isäntäryhmässä.

Juuri nyt sinun on käynnistettävä reititin uudelleen. Jos haluat tehdä tämän, sammuta se vain virtalähteestä 30 sekunnin ajan, kytke se sitten takaisin.

Seuraava vaihe on reitittimen asetusten nollaus. Tietoja tämän tekemisestä, löydät käsikirjasta laatikosta tai valmistajan verkkosivustolta. Kun lataat reitittimen uudelleen, sinun on varmistettava, että sen laiteohjelmistoversio on viimeinen. Ota jälleen yhteyttä reitittimeen liitettyihin asiakirjoihin saadaksesi selville kuinka päivittää se.

TÄRKEÄ. Älä koskaan käytä käyttäjänimeä ja oletussalasanaa hallinnolle. Kaikki saman mallin reitittimet käyttävät tätä nimeä ja salasanaa, mikä yksinkertaistaa asetusten muutosta tai haitallisten asentamista.Älä koskaan käytä Internetiä ilman vahvaa palomuuria. FTP -palvelimien, NAS -palvelimien, plex -palvelimien riskillä. Älä koskaan jätä mukana olevia etähallintoa. Tämä voi olla kätevää, jos olet usein kaukana verkostasi, mutta tämä on mahdollinen haavoittuvuus, jota jokainen hakkeri voi käyttää. Pidä aina ajan tasalla uusimmista tapahtumista. Tämä tarkoittaa, että sinun on säännöllisesti tarkistettava uusi laiteohjelmisto ja asennettava se uudelleen päivitysten julkaisun yhteydessä.

Onko reitittimen asetukset pudottaa, jos laitteeni puuttuu luettelossa

Reitittimien tietokanta uusitaan päivittäin, joten rasterien vastuuvapaus on suoritettava säännöllisesti. Sen lisäksi, että tarkista laiteohjelmistopäivitykset valmistajan verkkosivustolla ja seuraa hänen blogiaan tai viestejään sosiaalisissa verkostoissa.

- « Palvelimen on väylä PUBG ssä - virheiden syyt ja tapoja poistaa se

- Yhteystiedot estäminen Telegramissa »