Wannacry -epidemia vastaukset usein esiintyviin kysymyksiin ja käyttäjän harhaluuloiden purkaminen

- 2366

- 676

- Preston Koch

Sisältö

- Onko "paholainen" todella kauhea

- Kuinka wannacry leviää

- Ketä uhkaa wannacry -hyökkäys ja kuinka suojata itseäsi siitä

- Kuinka virus toimii, mikä on salattu

- Mitä tehdä, jos wannacry on jo saanut tietokoneen tartunnan

- Kuinka elää tätä elämää edelleen

Ja siitä, että hajanaiset tiedot eivät anna täydellistä ymmärrystä tilanteesta, aiheuttavat keinottelua ja jätävät itselleen enemmän kysymyksiä kuin vastauksia. Jotta selvitetään, mitä todella tapahtuu, kenelle ja mitä se uhkaa, kuinka suojata infektioilta ja kuinka salautua Wannacryn vahingoittamiin tiedostoihin on omistettu tämän päivän artikkeliin.

Onko "paholainen" todella kauhea

En ymmärrä millaista hätää ympärillä Haluta itkeä? Viruksia on monia, uusia ilmestyy jatkuvasti. Ja tämä on erityinen?

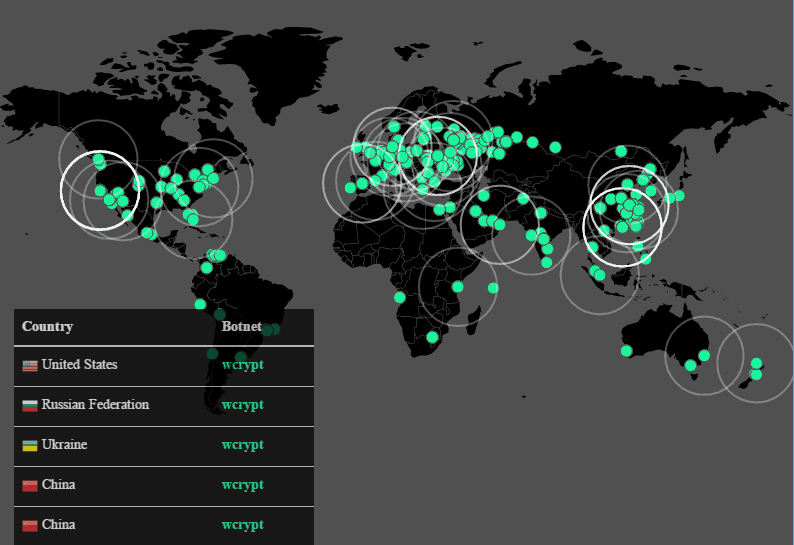

Wannacry (muut nimet wanacrypt0r, wana salauksen0r 2.0, wannacrypt, wncry, wcry) - ei aivan tavallinen tietoverkko nolla. Syy hänen surulliseen kuuluisuuteensa on jättiläinen vaurioiden määrä. Europolin mukaan hän loukkasi yli 200 000 tietokonetta, joissa oli Windows 150 maailman maassa, ja vauriot, jotka heidän omistajansa kärsivät yli 1 000 000 000 dollaria. Ja tämä on vasta jakelun ensimmäisten 4 päivän aikana. Useimmat uhrit - Venäjällä ja Ukrainassa.

Tiedän, että virukset tunkeutuvat tietokoneeseen aikuisten sivustojen kautta. En käy tällaisissa resursseissa, joten mikään ei uhkaa minua.

Virus? Minulla on myös ongelma. Kun virukset alkavat tietokoneellani, käynnistän apuohjelman *** ja puolen tunnin kuluttua kaikki on kunnossa. Ja jos se ei auta, asennan Windowsin uudelleen.

Virusvirus - Discord. Wannacry - Trojan Monitor, verkkomato, joka pystyy leviämään paikallisten verkkojen ja Internetin kautta tietokoneesta toiseen ilman ihmisen osallistumista.

Suurin osa haitallisista ohjelmista, mukaan lukien salaukset, alkaa toimia vasta sen jälkeen, kun käyttäjä “nielee syöttiä”, ts. Linkin napsautukset, avaa tiedosto jne. P. Eräs Saadaksesi tartunnan Wannacrylle, ei tarvitse tehdä mitään!

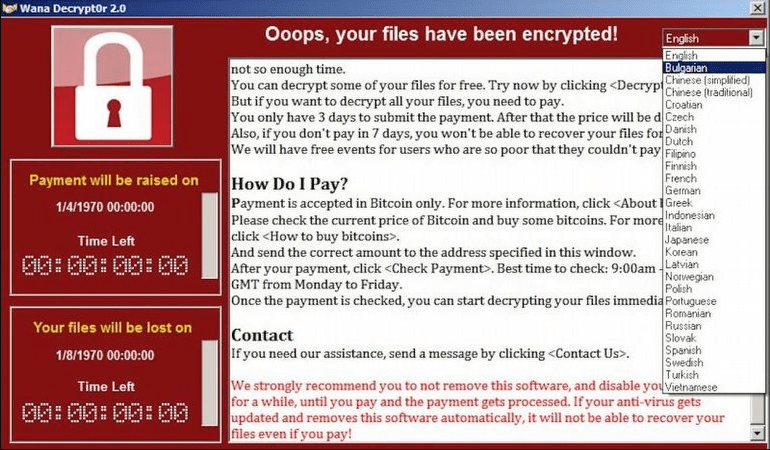

Kun Windows-tietokone, haittaohjelma salaa lyhyessä ajassa suurimman osan käyttäjätiedostoista, minkä jälkeen se näyttää viestin, joka vaatii lunnaat 300–600 dollaria, joka on siirrettävä määritettyyn lompakkoon 3 päivän kuluessa 3 päivän kuluessa. Viivästymisen tapauksessa hän uhkaa salata tiedostoja mahdottomaksi 7 päivän kuluttua.

Samanaikaisesti haitat etsivät porsaanreikiä muiden tietokoneiden tunkeutumiseksi, ja jos se löytää sen, tartuttaa koko paikallisen verkon. Tämä tarkoittaa, että myös naapurikoneisiin tallennettujen tiedostojen varmuuskopiot ovat käyttökelvottomia.

Viruksen poistaminen tietokoneesta ei johda tiedostojen purkamiseen! Käyttöjärjestelmän uudelleenasentaminen - myös. Päinvastoin, kun liuskekivi -infektiolla molemmat toimet voivat riistää sinulle mahdollisuuden palauttaa tiedosto.

Joten kyllä, "paholainen" on melko kauhea.

Kuinka wannacry leviää

Kaikki valehtelet. Virus voi tunkeutua tietokoneeseeni vain, jos lataan sen itse. Ja olen valppaana.

Monet haitalliset ohjelmat kykenevät saastuttamaan komponentteja (ja muuten mobiililaitteita) haavoittuvuuksien kautta - virheitä käyttöjärjestelmän komponenttien ja ohjelmien koodissa, jotka avaavat kybermaturit mahdollisuuden käyttää etäkonetta omiin tarkoituksiinsa. Erityisesti Wannacry leviää SMB-protokollan 0 päivän haavoittuvuuden läpi (nollapäivän haavoittuvuudet kutsutaan virheiksi, joita ei korjattu heidän toimintahetkellään haitallisella/vakoojalla).

Eli tietokoneen tartuttamiseksi hakkurin sirulla kaksi ehtoa riittää:

- Yhteys verkkoon, jossa on muita tartunnan saaneita autoja (Internet).

- Läsnäolo yllä olevan porsaanreiän järjestelmässä.

Mistä tämä tartunta tuli? Nämä ovat venäläisten hakkereiden temppuja?

Joidenkin raporttien mukaan (en vastaa luotettavuuden suhteen), SMB -verkkoprotokollan aukko, joka palvelee Windowsin tiedostoja ja tulostimia laillista etäkäyttöä, löysi ensimmäisenä Yhdysvaltain kansallisen turvallisuusviraston. Sen sijaan, että ilmoittaisivat hänestä Microsoftissa, niin että he korjaavat virheen siellä, he päättivät käyttää sitä itse ja kehittää hyväksikäytön (ohjelma, joka hyödyntää haavoittuvuutta).

Myöhemmin tämä räjähdys (koodin nimi EternalBlue), joka palveli jonkin aikaa tunkeutumaan tietokoneisiin ilman omistajien tietämystä, hakkerit varastivat ja muodostivat perustan kiristyssarjan luomiseen Wannacry. Eli Yhdysvaltain osavaltion rakentamisen täysin laillisten ja eettisten toimien ansiosta virus -maalit oppivat haavoittuvuudesta.

Salauksen tekijä ei ehdottomasti ole vahvistettu.

Poistan päivitysten asentamisen käytöstä Ikkunat. Nafigia tarvitaan, kun kaikki toimii ilman niitä.

Syynä epidemian nopeaan ja suureen asteikkoon leviämiseen on tuolloin "laastarin" puuttuminen - Windows -päivitys, joka voi sulkea WHANG CREAM -sovelluksen porsaanreiän. Koska sen kehittäminen kesti aikaa.

Nykyään tällainen laastari on olemassa. Käyttäjät, jotka päivittävät järjestelmän, saivat sen automaattisesti ensimmäisissä tunnissa julkaisun jälkeen. Ja ne, jotka uskovat, että päivityksiä ei tarvita, ovat edelleen tartunnan uhassa.

Ketä uhkaa wannacry -hyökkäys ja kuinka suojata itseäsi siitä

Sikäli kuin tiedän, yli 90% tartunnan saaneista tietokoneista Wannacry, työskenteli valvonnassa Windows 7. Minulla on "tusina", mikä tarkoittaa, että mikään ei uhkaa minua.

Wannacry -infektiovaarat ovat kaikki käyttöjärjestelmät, jotka käyttävät SMB V1 -verkkoprotokollaa. Tämä:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

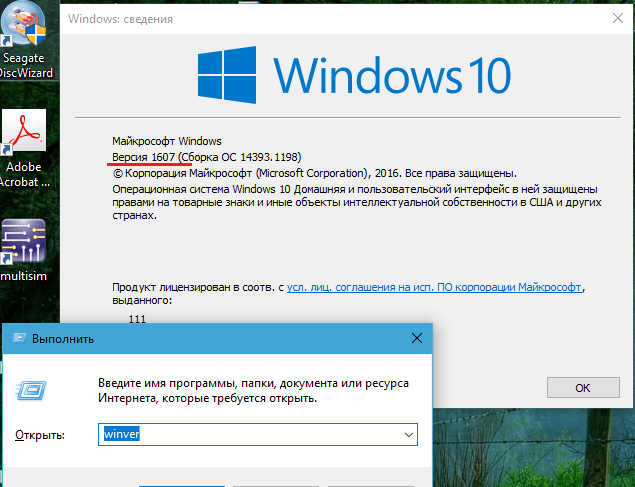

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Verkon kielto on nykyään riski käyttäjät järjestelmien käyttäjät, joihin sitä ei ole asennettu Kriittinen tietoturvapäivitys MS17-010 (Saatavana ilmaiseksi ladattaessa teknetiä.Microsoft.Com, jolle linkki on esitetty). Paholaiset Windows XP: lle, Windows Server 2003: lle, Windows 8: lle ja muille tukemattomille OSS: lle voidaan ladata Tätä sivua tukea.Microsoft.Com. Se kuvaa myös menetelmiä säästävän päivityksen läsnäolon tarkistamiseksi.

Jos et tiedä tietokoneesi käyttöjärjestelmäversiota, napsauta Win+R -näppäinyhdistelmää ja suorita Winver.

Suojan vahvistamiseksi, samoin kuin järjestelmän päivittäminen nyt on mahdotonta, Microsoft tarjoaa ohjeita SMB -version 1 väliaikaisesta sammuttamisesta. He ovat Tässä Ja Tässä. Lisäksi, mutta ei välttämättä, voit sulkea palomuurin 445 TCP -portin, joka palvelee SMB: tä.

Minulla on paras virustorjunta maailmassa ***, voin tehdä mitä tahansa hänen kanssaan enkä pelkää mitään.

Wannacry -jakelu voi tapahtua paitsi yllä olevan itsevalvonnan, myös tavallisilla tavoilla -sosiaalisten verkostojen, e -mailin, tartunnan saaneiden ja tietojen rahoitusresurssien kautta jne. D. Ja on olemassa sellaisia tapauksia. Jos lataat ja suoritat haitallisen ohjelman manuaalisesti, niin virustentorjunta- eikä laastarit, jotka kattavat haavoittuvuudet, ne säästävät tartunnasta.

Kuinka virus toimii, mikä on salattu

Kyllä, anna hänen salata mitä haluaa. Minulla on ohjelmoijan ystävä, hän purkaa kaiken minulle. Ääritapauksista löydämme avainmenetelmän.

Salaa pari tiedostoa ja mitä? Tämä ei estä minua työskentelemään tietokoneellani.

Valitettavasti se ei salausta, koska RSA-2048: n salausta ei ole tapoja, jotka käyttävät haluamatta itkua, eikä sitä tule näkyviin lähitulevaisuudessa. Ja hän ei salaa pari tiedostoa, vaan melkein kaikki.

En anna yksityiskohtaista kuvausta kiinnostuneesta pahoinpitelystä, joka voi tutustua sen analyysiin, esimerkiksi Microsoft Matt Siiche Expert -blogissa. Huomautan vain merkittävimmät kohdat.

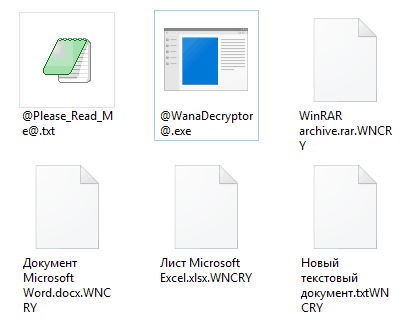

Tiedostot, joissa on laajennuksia, altistetaan salaus: .asiakirja, .Docx, .XLS, .XLSX, .Ppt, .Pptx, .PST, .OST, .Msg, .EML, .VSD, .vsdx, .Txt, .CSV, .Rtf, .123, .Viuhu, .WK1, .Pdf, .Dwg, .OneToc2, .Snt, .Jpeg, .JPG, .Dokumentti, .dokumentti, .PISTE, .kisko, .dotx, .XLSM, .XLSB, .XLW, .XLT, .Xlm, .XLC, .XLTX, .XLTM, .Pptm, .Potti, .PPS, .PPSM, .Ppsx, .Ppam, .Potx, .Potmi, .EDB, .HWP, .602, .Sxi, .STI, .SLDX, .SLDM, .SLDM, .VDI, .VMDK, .VMX, .GPG, .AES, .Kaari, .Paq, .BZ2, .Tbk, .Kisko, .Terva, .TGZ, .GZ, .7Z, .Harjata, .Postinumero, .Varmuuskopioida, .ISO, .Pääomanpäätös, .BMP, .Png, .Gif, .RAAKA, .CGM, .Tif, .Tiffi, .Nef, .PSD, .AI, .SVG, .DJVU, .M4U, .M3U, .Puolivälissä, .WMA, .Flv, .3G2, .MKV, .3GP, .MP4, .liikkua, .Avi, .ASF, .MPEG, .lävistää, .MPG, .WMV, .Fla, .SWF, .Aalto, .mp3, .Sh, .Luokka, .puristin, .Java, .RB, .Asp, .Php, .JSP, .Brd, .Scho, .dch, .Upottaa, .Pl, .VB, .VBS, .PS1, .Lepakko, .Cmd, .Js, .ASM, .h, .Pas, .CPP, .C, .CS, .Suo, .Sln, .Ldf, .Mdf, .Ibd, .Minun minä, .Minun D, .FRM, .ODB, .Dbf, .Db, .MDB, .Accdb, .SQL, .Sqletedb, .Sqlite3, .ASC, .Lay6, .Asettaa, .Mml, .SXM, .Otg, .ODG, .Uop, .Std, .SXD, .OTP, .ODP, .WB2, .Slk, .Dif, .STC, .SXC, .OTS, .OD: t, .3dm, .Max, .3DS, .uote, .Stw, .SXW, .OTT, .ODT, .PEM, .P12, .CSR, .CRT, .Avain, .PFX, .Der.

Kuten näette, tässä on asiakirjoja ja valokuvia ja video-audiota sekä arkistoa sekä postia ja eri ohjelmiin luotuja tiedostoja ... Zlovred yrittää saavuttaa jokaisen järjestelmäluettelon.

Salatut objektit saavat kaksinkertaisen laajennuksen Wncry, Esimerkiksi "Document1.asiakirja.Wncry ".

Salauksen jälkeen virus kopioi suoritettavan tiedoston jokaiseen kansioon @[email protected] - oletettavasti lunnauksen jälkeen purkamista sekä tekstiasiakirjaa @[email protected] Käyttäjäviestillä.

Seuraavaksi hän yrittää tuhota varjokopiot ja Windowsin palautuspisteet. Jos UAC toimii järjestelmässä, käyttäjän on vahvistettava tämä toiminto. Jos hylkäät pyynnön, on mahdollisuus palauttaa tiedot kopioista.

Wannacry siirtää salausavaimet TOR -verkossa sijaitseviin komentokeskuksiin ja poistaa ne sitten tietokoneesta. Etsimään muita haavoittuvia koneita hän skannaa paikallisen verkon ja mielivaltaisen IP -alueen Internetissä, ja löydettynä tunkeutuu kaikkeen, mitä voi päästä.

Nykyään analyytikot tuntevat useita wannacry -muutoksia erilaisilla jakelumekanismeilla, ja lähitulevaisuudessa on tarpeen odottaa uutta.

Mitä tehdä, jos wannacry on jo saanut tietokoneen tartunnan

Näen kuinka tiedostot muuttavat laajennuksia. Mitä tapahtuu? Kuinka pysäyttää?

Salaus on ei -simulmainen prosessi, vaikkakaan ei liian pitkä. Jos onnistut huomata sen ennen kuin kiristysviesti näkyy näytöllä, voit tallentaa osan tiedostoista sammuttamalla tietokoneen virran heti pois päältä. Ei järjestelmän valmistuminen, mutta Haarukan vetäminen pistorasiasta!

Kun ladataan ikkunoita normaalisti, salaus jatkuu, joten on tärkeää estää se. Seuraavan tietokoneen käynnistämisen tulisi tapahtua joko vikatilassa, jossa virukset eivät ole aktiivisia, tai toisesta käynnistyskantolaitteesta.

Lisäksi tehtäväsi on vain kopioida eloonjääneet tiedostot irrotettavalle levylle tai flash -asemalle. Sen jälkeen voit siirtyä paskiaisen tuhoamiseen.

Tiedostoni on salattu! Virus vaatii heille lunnaat! Mitä tehdä, kuinka purkaa?

Tiedostojen purkaminen wannacryn jälkeen on mahdollista vain, jos hyökkääjät lupaavat tarjota heti, kun uhri siirtää heille lunnaan määrän. Tällaiset lupaukset eivät kuitenkaan melkein koskaan täytetä: miksi haitallisten jakelijat häiritsevät, jos he jo halusivat?

Joissakin tapauksissa voit ratkaista ongelman ilman lunastusta. Tähän mennessä on kehitetty 2 wannacry -dekooderia: Wannakey (kirjailija Adrien Guinet) ja Wanakiwi (Kirjailija Benjamin Delpy). Ensimmäiset teokset vain Windows XP: ssä ja toinen, joka on luotu ensimmäisen perusteella, ovat Windows XP: ssä, Vistassa ja 7 x86: ssa sekä pohjoisissa järjestelmissä 2003, 2008 ja 2008r2 x86.

Molempien dekooderien työn algoritmi perustuu salaisten avaimien etsimiseen salausprosessin muistissa. Tämä tarkoittaa, että vain niillä, joilla ei ollut aikaa käynnistää tietokonetta uudelleen, on mahdollisuus salata. Ja jos salauksen jälkeen ei ole kulunut liian paljon aikaa (toinen prosessi ei ole korvannut muistia).

Joten, jos olet Windows XP-7 X86: n käyttäjä, ensimmäinen asia, joka sinun pitäisi tehdä sen jälkeen, kun lunnaat näkyvät, on sammuttaa tietokone paikallisesta verkosta ja Internetistä ja käynnistää Wanakiwi-dekooderi ladattu toisella laitteella. Älä suorita muita toimia tietokoneella ennen avaimen purkamista!

Voit perehtyä dekooderin Wanakiwin työn kuvaukseen toisessa Matt Siiche -blogissa.

Tiedostojen purkamisen jälkeen aloita virustentorjunta pahan poistamiseksi ja asettamalla korjaustie.

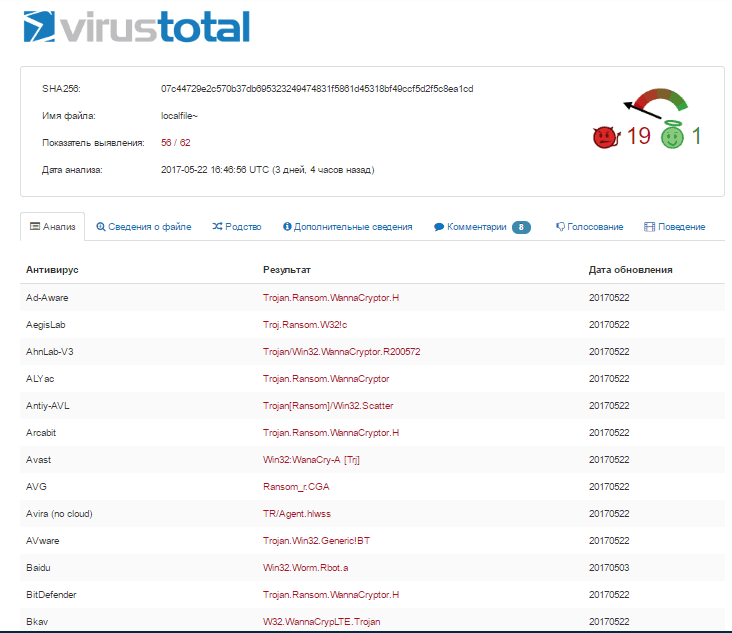

Nykyään Wannacry tunnustaa melkein kaikki virustentorjuntaohjelmat lukuun ottamatta niitä, joita ei päivitetä, joten melkein mikään.

Kuinka elää tätä elämää edelleen

Troijanin repilantin epidemia, jolla on itsekulkevia ominaisuuksia, löysi maailman yllätyksenä. Kaikille turvallisuuspalveluille se osoittautui yhtä odottamattomaksi kuin talven alkaminen 1. joulukuuta yhteisöpalveluille. Syynä on huolimattomuus ja ehkä. Seuraukset - korjaamaton tietojen menetys ja tappiot. Ja haitallisen luojille - kannustin jatkaa samassa hengessä.Analyytikkojen mukaan Wanacry toi jakelijoille erittäin hyviä osinkoja, mikä tarkoittaa, että tällaiset hyökkäykset toistetaan. Ja nyt kuljetetut eivät välttämättä kuljeta. Tietenkin, jos et ole huolissasi siitä etukäteen.

Joten niin, että sinun ei tarvitse koskaan itkeä salattujen tiedostojen yli:

- Älä kieltäydy asentamasta käyttöjärjestelmän ja sovellusten päivityksiä. Tämä suojaa sinua 99 prosentilla uhista, jotka leviävät sulkemattomien haavoittuvuuksien kautta.

- Jatka tilit - UAC.

- Luo varmuuskopioita tärkeistä tiedostoista ja tallenna ne toiselle fyysiselle väliaineelle tai mieluiten useille. Hajautettujen tietojen tallennustietokantojen käyttäminen yritysverkoissa on optimaalinen, kodin käyttäjät voivat omaksua ilmaisia pilvipalveluita, kuten Yandex Disk, Google Disk, OneDrive, Megasynk jne. D. Älä pidä näitä sovelluksia käynnistettyinä, kun et käytä niitä.

- Valitse luotettavia käyttöjärjestelmiä. Windows XP ei ole.

- Asenna Internet Security -luokan monimutkainen virustorjunta ja lisäsuoja kiristimiä vastaan, esimerkiksi Kaspersky Endpoint Security. Tai muiden kehittäjien analogit.

- Lisää lukutaitoa torjumalla troijalaiset. Esimerkiksi virustentorjunta -myyjä DR.Web on laatinut koulutuskurssit eri järjestelmien käyttäjille ja järjestelmänvalvojille. Paljon hyödyllistä ja mikä tärkeintä, luotettavia tietoja sisältyy muiden A/V -kehittäjien blogeihin.

Ja mikä tärkeintä: Vaikka olet loukkaantunut, älä siirrä rahaa hyökkääjille dekoodaamiseksi. Todennäköisyys, että sinut petetään, on 99%. Lisäksi, jos kukaan ei maksa, kiristysliiketoiminta tulee merkityksettömäksi. Muuten tällaisen infektion leviäminen vain kasvaa.

- « VK n estäminen Ukrainassa Kuinka palauttaa pääsy ja suojata oikeutesi tietoihin

- Suurempi nopeus, enemmän tilaa Kuinka korvata kiintolevy kannettavalla tietokoneella »