Ilman mahdollisuutta säästää mikä on vuorovirus ja miten käsitellä sitä

- 1321

- 29

- Kenneth Powlowski

"Anteeksi, mutta ... tiedostosi on salattu. Saadaksesi avaimen salauksen purkamiseen siirtämällä jalkaväki kiireellisesti rahan määrästä lompakkoon ... muuten tietosi tuhoutuvat peruuttamattomasti. Sinulla on 3 tuntia, aika on mennyt ". Ja se ei ole vitsi. Schifer -virus - uhka enemmän kuin todellinen.

Tänään puhumme, että viime vuosina levinneet haitalliset seremoniaohjelmat ovat, mitä tehdä tartunnan tapauksessa, kuinka tietokone parantaa ja onko se mahdollista ja miten suojata itseään heiltä.

Sisältö

- Salatamme kaiken!

- Tapoja vuorovirusten jakamiseen

- Kuinka Encrypterator käyttäytyy tartunnan saaneessa tietokoneessa

- Kuinka parantaa tietokone salauksesta

- Oikea menettely salauksen alkamiselle

- Mitä tehdä, jos tiedostot on jo salattu

- Jos tiedostot eivät purkaa

- Kuinka suojata haitallisilta haitallisilta

Salatamme kaiken!

Schifer-virus (kooderi, kryptori) on erityinen valikoima haittaohjelmia ja operaattoreita, joiden aktiviteetteja on salata käyttäjätiedostot ja myöhemmät vaatimukset dekoodaustyökalun lunastamiseksi. Ransom -määrät alkavat jonkin verran 200 dollaria ja saavuttavat kymmeniä ja satoja tuhansia vihreitä paperia.

Muutama vuosi sitten vain Windowiin perustuvia tietokoneita kohdistettiin tämän luokan hyökkäyksille. Nykyään heidän valikoima on laajentunut näennäisesti hyvin suojattuun Linuxiin, Maciin ja Androidiin. Lisäksi kooderien lajien laji kasvaa jatkuvasti - uusia tuotteita ilmestyy peräkkäin, joilla on jotain yllättävää maailmaa. Joten, Wannacryn kova pandemia syntyi klassisen troijalaisen ja verkkomaton "ylityksen" ansiosta (haitallinen ohjelma, joka on jaettu verkkojen kautta ilman käyttäjien aktiivista osallistumista).

Wannacryn jälkeen ilmestyi yhtä hienostunut Petya ja Bad Rabbit. Ja koska "salausliiketoiminta" tuo hyviä tuloja omistajille, voit olla varma, että ne eivät ole viimeisiä.

Yhä useammat salaukset, etenkin ne, jotka ovat nähneet valon viimeisen 3-5 vuoden aikana, käyttävät jatkuvia salausalgoritmeja, jotka eivät voi hakkeroida avaimien tai muiden olemassa olevien keinien täytäntöönpanoa. Ainoa tapa palauttaa tiedot on käyttää alkuperäistä avainta, jonka hyökkääjät tarjoavat ostaa. Edes vaaditun määrän siirto ei kuitenkaan takaa avaimen vastaanottamista. Rikolliset eivät kiirehdi paljastamaan salaisuuksiaan ja menettämään potentiaalisen voiton. Ja mikä on järkeä täyttää heidän lupauksensa, jos heillä on jo rahaa?

Tapoja vuorovirusten jakamiseen

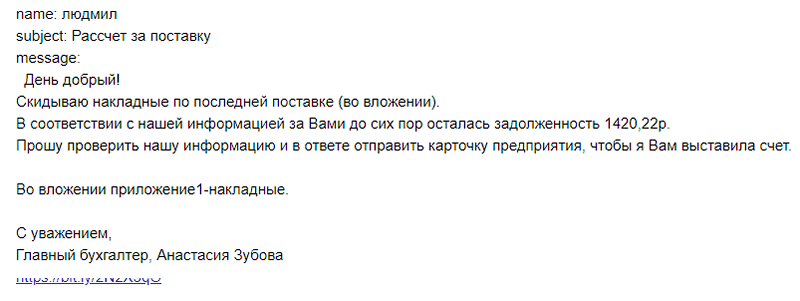

Yksityisten käyttäjien ja organisaatioiden toimintahäiriöiden pääpolku on sähköposti, tarkemmin.

Esimerkki tällaisesta "yritysasiakkaille" tarkoitetusta kirjeestä:

Napsauta linkkiä tai troijalaisen tiedoston käynnistäminen kehottaa kirjeen sisältöä. Hyökkääjät käyttävät usein seuraavia tarinoita:

- "Maksa kiireellisesti lainavelka".

- "Vaatimuslausunto jätettiin tuomioistuimessa".

- "Maksa sakko/maksu/vero".

- "Apuohjelmien demokulaarimaksu".

- "Voi, sinä olet valokuvassa?"

- "Lena pyysi välittämään sen sinulle kiireellisesti" ja t. D.

Hyväksy, vain asiantunteva käyttäjä reagoi tällaiseen kirjeeseen varovaisesti. Useimmat, epäröimättä, avaa sijoituksen ja käynnistää haitallisen ohjelman omilla käsilläsi. Muuten, huolimatta virustentorjuntahuuista.

Myös salausten leviämistä varten käytetään aktiivisesti:

- Sosiaaliset verkostot (uutiskirje tuttavien ja muukalaisten tileistä).

- Haitalliset ja tartunnan saaneet verkkoresurssit.

- Bannerimainonta.

- Lähettäjien kautta hakkerointitilien kautta.

- Keigeenien ja halkeamien sivustojen määrän ilmaisimet ja jakelijat.

- Aikuisten sivustot.

- Liite- ja sisältövarastot.

Shifrators-virusten johtimet ovat usein muita haitallisia ohjelmia, erityisesti mainosten mielenosoittajia ja troijalaisia. Jälkimmäinen, käyttämällä järjestelmän ja ohjelmistojen haavoittuvuuksia, auttavat rikollista saamaan etäkäytön tartunnan saaneeseen laitteeseen. Koodin lanseeraus tällaisissa tapauksissa ei aina ole samaan aikaan käyttäjän mahdollisesti vaarallisten toimien kanssa. Vaikka takaisinottaja pysyy järjestelmässä, hyökkääjä voi tunkeutua laitteeseen milloin tahansa ja aloittaa salaus.

Organisaatioiden tietokoneiden tartuttamiseksi (loppujen lopuksi ne voivat puristaa enemmän kuin kodin käyttäjät) kehitetään erityisen hienostuneilla menetelmillä. Esimerkiksi Petya -troijalainen tunkeutui laitteisiin MEDOC -verotilin päivitysmoduulin kautta.

Verkkomatojen toimintojen, kuten jo mainittiin, jaetaan verkkojen, myös Internetin, kautta, pyynnöstä protokollien haavoittuvuuksien kautta. Ja voit saada tartunnan heidän kanssaan tekemättä mitään. Harvinaisten Windows -käyttöjärjestelmien vaarallisimmat käyttäjät ovat vaarallisimpia, koska päivitykset sulkevat hyvin tunnettujen porsaanreiän avulla.

Jotkut pahat, kuten wannacry, hyödyntävät 0-päivän (nollapäivää) haavoittuvuuksia, ts. Ne, joita järjestelmien kehittäjät eivät vielä tiedä. Valitettavasti on mahdotonta kestää täysin infektiota tällä tavalla, mutta todennäköisyys, että sinä olet uhrien joukossa, jotka eivät edes saavuta 1%. Miksi? Kyllä, koska haitalliset ohjelmistot eivät voi heti tartuttaa kaikkia haavoittuvia koneita. Ja vaikka siinä hahmotellaan uusia uhreja, järjestelmien kehittäjät onnistuvat vapauttamaan säästöpäivityksen.

Kuinka Encrypterator käyttäytyy tartunnan saaneessa tietokoneessa

Salausprosessi alkaa yleensä huomaamatta, ja kun sen merkit ovat ilmeisiä, tallentaa tiedot myöhässä: siihen mennessä haitallisuus salasi kaiken, mitä hän oli saavuttanut. Joskus käyttäjä voi huomata, kuinka laajennus on muuttunut joissakin avoimissa kansiotiedostoissa.

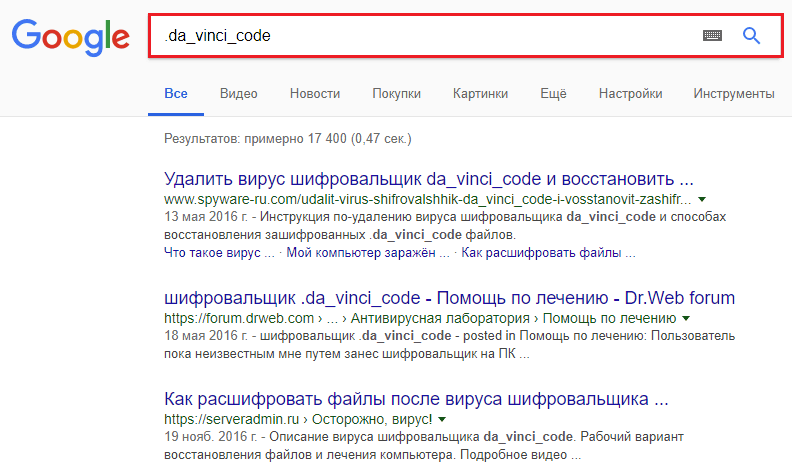

Uuden ja joskus toisen laajennuksen tiedostojen syytöntä, jonka jälkeen ne lakkaavat avautumasta, osoittaa ehdottomasti salaushyökkäyksen seuraukset. Muuten, vaurioituneiden esineiden vastaanottamisen laajennukselle on yleensä mahdollista tunnistaa paha.

Esimerkki siitä, mikä voi olla salattujen tiedostojen laajennuksia:. XTBL, .Kraken, .Keisari, .da_vinci_code, .Codercsu@gmail_com, .Salaustettu000007, .no_more_ransom, .Dekooderi GlobeImpter V2, .Ukrain, .rn ja t. D.

Vaihtoehtoja on paljon, ja uusia ilmestyy huomenna, joten kaiken luetteloon ei ole mitään järkeä. Infektion tyypin määrittämiseksi riittää syöttämään useita laajennuksia hakujärjestelmään.

Muut oireet, jotka osoittavat epäsuorasti salauksen alkua:

- Ulkonäkö näytöllä komentorivin ikkunoiden sekunnissa. Useimmiten tämä on normaali ilmiö, kun asennetaan järjestelmän ja ohjelmien päivitykset, mutta on parempi olla jättämättä sitä ilman huomiota.

- UAC -pyynnöt ohjelman käynnistämiseksi, jota et aio avata.

- Tietokoneen äkillinen uudelleenkäynnistys seuraavan levytarkistusjärjestelmän järjestelmän jäljitelmällä (muut variaatiot ovat mahdollisia). "Vahvistuksen" aikana on salausprosessi.

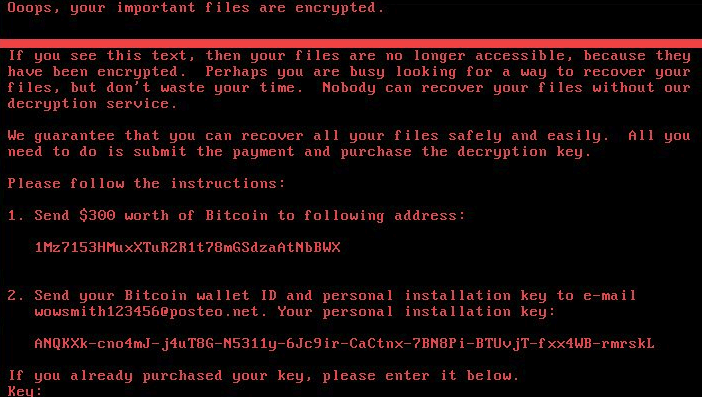

Haittaohjelman onnistuneen päättymisen jälkeen näyttöön tulee viesti, joka vaatii ostoksia ja erilaisia uhkia.

Kulut salaavat merkittävän osan käyttäjätiedostoista: valokuvat, musiikki, video, tekstiasiakirjat, arkistot, posti, tietokanta, tiedostolaajennukset jne. D. Mutta samaan aikaan he eivät koske käyttöjärjestelmän kohteita, koska hyökkääjien ei tarvitse pysäyttää tartunnan saaneita tietokoneita toimimaan. Jotkut virukset korvaavat levyjen ja osien käynnistystietueet.

Salauksen jälkeen järjestelmästä kaikki varjokopiot ja palautuspisteet poistetaan.

Kuinka parantaa tietokone salauksesta

Haittaohjelman poistaminen tartunnan saaneesta järjestelmästä on yksinkertaista - melkein kaikki virustorjunta voi helposti selviytyä useimmista niistä. Mutta! On naiivia uskoa, että syyllisestä pääseminen johtaa ratkaisuun ongelmaan: Poista virus vai ei, mutta tiedostot pysyvät edelleen salattuina. Lisäksi joissakin tapauksissa tämä vaikeuttaa heidän seuraavaa dekoodaustaan, jos se on mahdollista.

Oikea menettely salauksen alkamiselle

- Heti kun huomasit salauksen merkit, Sammuta tietokoneen virta heti painamalla painiketta Virta 3-4 sekuntia. Tämä säästää ainakin osan tiedostoista.

- Luo käynnistyslevy tai flash -asema virustorjuntaohjelmalla toisella tietokoneella. Esimerkiksi, Kaspersky Rescue Disk 18, Drweb asui, Eset nod32 livecd ja T. D.

- Lataa tartunnan saane auto tältä levyltä ja skannaa järjestelmä. Poista löydetyt virukset säilyttämällä (jos niitä tarvitaan dekoodaamiseen). Vasta sen jälkeen Voit ladata tietokoneen kiintolevyltä.

- Yritä palauttaa salatut tiedostot varjokopioista järjestelmävälineiden avulla tai kolmannen osapuolen sovellusten käyttäminen tietojen palauttamiseksi.

Mitä tehdä, jos tiedostot on jo salattu

- Älä menetä toivoa. Ilmaiset kuvauslaitokset erityyppisille haittaohjelmille julkaistaan virustorjuntatuotteiden kehittäjien sivustoilla. Erityisesti apuohjelmat kerätään täältä Aivast Ja Kaspersky Laboratories.

- Lataa oikea apuohjelma määrittäessäsi kooderin tyypin, Muista tehdä se kopiot vaurioituneet tiedostot ja yritä purkaa heidät. Jos onnistut, pure loput.

Jos tiedostot eivät purkaa

Jos mikään apuohjelma ei auttanut, on todennäköistä, että olet kärsinyt viruksesta, jota ei vielä ole olemassa.

Mitä tässä tapauksessa voidaan tehdä:

- Jos käytät maksettua virustorjuntatuotetta, ota yhteyttä tukipalveluun. Lähetä useita kopioita vaurioituneista tiedostoista laboratorioon ja odota vastausta. Jos on tekninen mahdollisuus, ne auttavat sinua.

Muuten, DR.Verkko - Yksi heidän harvoista laboratorioistaan, jotka auttavat paitsi käyttäjille, myös kaikille uhreille. Voit lähettää pyynnön tiedoston dekoodaamisesta tällä sivulla.

- Jos kävi ilmi, että tiedostot pilaantuvat toivottomasti, mutta ne ovat sinulle erittäin arvokkaita, ne ovat edelleen toivoa ja odottavat säästötuottoa, löytyy joskus. Paras mitä voit tehdä, on jättää järjestelmä ja tiedostot kunnossa sellaisena kuin se on, toisin sanoen täysin katkaise eikä käytä kiintolevyä. Vikatiedostojen poistaminen, käyttöjärjestelmän uudelleenasentaminen ja jopa sen päivitys voi riistää sinulta Ja tämä mahdollisuus, Koska salaus- ja irrottautumisavaimia luomalla, viruksen ainutlaatuisia järjestelmätunnisteita ja kopioita käytetään usein.

Ransoman maksaminen ei ole vaihtoehto, koska todennäköisyys, että saat avaimen, pyrkii nollaan. Kyllä, ja rikollista yritystä ei tarvitse rahoittaa.

Kuinka suojata haitallisilta haitallisilta

En halua toistaa neuvoja, joita jokainen lukija kuuli satoja kertoja. Kyllä, luomalla hyvä virustorjunta, ei epäilyttävien linkkien ja blablabla -painiketta - tämä on tärkeää. Kuten elämä on osoittanut, maagista tablettia, joka antaa sinulle 100 -prosenttisen turvallisuuden takuun, ei nykyään ole olemassa.

Ainoa tehokas suojausmenetelmä tällaisia kiristyslääkäreitä vastaan - varmuuskopiointi Muille fyysisille medioille, mukaan lukien pilvipalvelut. Varmuuskopio, varmuuskopio, varmuuskopio ..

- « Kuinka määrittää e -mail puhelimessa Androidille ja iOS lle

- Windows From Scratch Kuinka palauttaa tehdasjärjestelmän asetukset kannettavalla tietokoneella »